Escuela Técnica de Ingeniería Informática de Gijón

3º Ingeniería Técnica en Informática de Sistemas

Prueba de Antivirus

Autores: Diego González Méndez, David Sánchez Barbosa, Jose Antonio Sánchez Pérez

Fecha: 18 de mayo de 2005

Objetivos

Informar al lector acerca de qué se entiende por

virus y los tipos más importantes.

Seguidamente analizar el funcionamiento de una serie de

antivirus.

Teoría básica

¿Qué es un Virus?

Un virus es un programa capaz de contagiar a otros programas, transformando su código hasta conseguir una copia suya dentro de ellos. Los virus son una gran amenaza; se propagan más rápido de lo que se tarda en encontrarles solución, e incluso el menos dañino puede ser fatal. Ni tan siquiera sus creadores son capaces de pararlos. Por estas razones es vital que los usuarios se mantengan informados acerca de los virus más actuales y los antivirus más eficaces.

¿Cuáles son los principales tipos de virus?

a ) Los virus parásitos.

Infectan ficheros ejecutables o programas de la computadora. No modifican el contenido del programa, pero funcionan de forma que el código del virus se ejecuta en primer lugar. Estos virus pueden ser:

· De acción directa.

· Residentes.

Un virus de acción directa afecta a uno o más programas para infectar cada vez que se ejecuta.

Un virus residente se oculta en la memoria del ordenador e infecta un programa determinado, al ejecutar dicho programa.

b ) Los virus del sector de arranque inicial.

Estos virus se sitúan en la primera parte del disco duro o flexible, conocida como sector de arranque inicial, y sustituyen los programas que almacenan información sobre el contenido del disco o los programas de arranque. Estos virus suelen difundirse mediante el intercambio de archivos en disquete o pendrive.

c ) Los virus multipartitos.

Estos virus poseen las capacidades de los virus parásitos y de sector de arranque inicial, y pueden infectar tanto ficheros como sectores de arranque.

d ) Los virus acompañantes.

Los virus acompañantes no modifican los ficheros, sino que crean un nuevo programa con el mismo nombre que un programa legítimo y utilizan al sistema operativo para que los ejecute.

e )Los virus de vínculo.

Estos modifican la forma en que el sistema operativo detecta los programas, y lo usan para que ejecute primero el virus y luego el programa deseado. Estos virus pueden infectar todo un directorio de un ordenador, y cualquier programa al que se acceda en dicho directorio ejecutará el virus y se infectará.

f ) Virus de macro.

Son un tipo de virus que ha cobrado importancia en el mundo de la informática, lo curioso es que se transmiten mediante los ficheros de extensión .DOC de Microsoft Word, estos virus son capaces de cambiar la configuración de Windows, borrar ficheros del disco duro, enviar por correo cualquier archivo por su cuenta, e incluso infectar nuestro disco duro con un virus de fichero.

Estos virus no son muy complicados de diseñar como los virus convencionales. Están codificados en forma de macros del Word y por tanto puede infectar nada mas cargar un documento. Son diseñados con wordBasic.

g ) Virus e-mail.

No existen como virus en si mismos. Puede ser que recibamos un programa infectado pero solo pasará a tener efecto cuando lo ejecutemos desde nuestro ordenador.

Uno de los correos de este tipo más famoso era el "Good Times".

h ) Caballos de Troya.

Un caballo de Troya aparenta ser algo interesante e inocuo, por ejemplo un juego, pero cuando se ejecuta puede tener efectos destructivos. No se replican a sí mismos como la mayoría de los virus.

i ) Bombas lógicas.

Una bomba lógica libera su carga activa cuando se cumple una condición determinada, como cuando se llega una fecha u hora determinada o cuando se teclea una combinación de letras.

j ) Gusanos.

Un gusano se limita a reproducirse, pero puede ocupar memoria de la computadora y hacer que sus procesos vayan más lentos.

¿Cómo se transmiten?

Por lo general los virus se transmiten por disquete o al ejecutar ficheros adjuntos a e-mail. También puede encontrarse con un virus visitando páginas web que utilizan un componente llamado ActiveX o Java Applet.

Configuración de partida

Procesador:

Pentium III 500MHz

Memoria Ram:

128 MB

Disco Duro:

32 GB

S.O.:

Windows XP

Desarrollo

Antivirus Utilizados

Para el desarrollo de la práctica se han utilizado los siguientes antivirus:

Kaspersky Antivirus Personal 5 ,Norton 2005 , Panda Antivirus Platinum 7.0 , AVG 7.0, BitDefender Free Edition v7, Avast! 4 Home Edition y AntiVir® PersonalEdition Classic y Panda Antivirus Platinum 6.0.

A continuación se muestran las características más destacadas de cada uno:

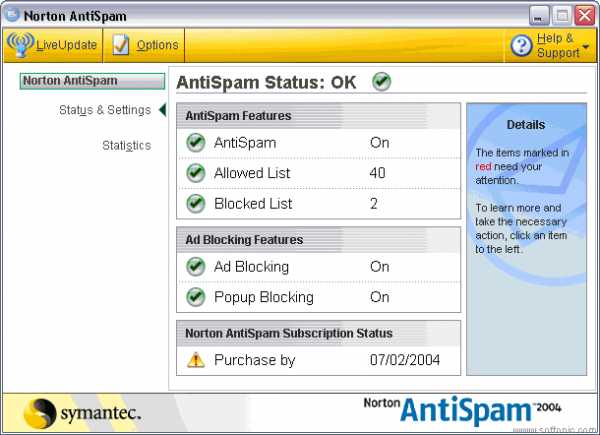

1. Norton AntiVirus 2005

• Elimina virus, gusanos y

caballos de Troya de forma automática.

• Bloquea los ataques de gusanos

en Internet.

• Incluye protección para

los archivos adjuntos de correo electrónico y de

mensajería instantánea.

• Proporciona actualizaciones

automáticas de la protección frente a

virus.

• Detecta infecciones de virus en

los archivos comprimidos.

• Defiende frente a los programas

de espionaje y otras amenazas de reciente aparición.

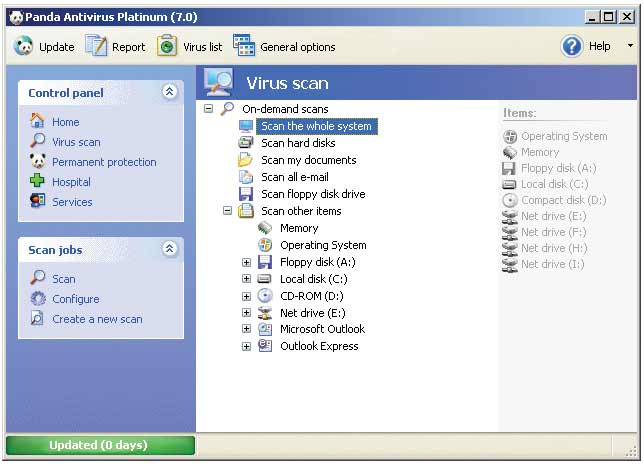

2. Panda Antivirus Platinum 7.0

*

Firewall incluido para protección contra

hackers.

* Actualizaciones diarias,

automáticas y transparentes.

*

Máxima velocidad y estabilidad.

* Sistema anti-dialer para

evitar cambios en el número de teléfono de

conexión a Internet.

* Sistema de bloqueo de

scripts contra nuevos virus desconocidos.

* Sistema de bloqueo de

ficheros potencialmente peligrosos.

3. Avast! 4 Home Edition

- Escaneo en tiempo real de

archivos

- Escaneo de memoria.

- Escudo de protección para red

local

- Escudo de protección para

Software P2P e IM

- Escudo de protección para

clientes de correo

- Escudo de protección para

TCP

- Actualizaciones

automáticas

- Gratuito

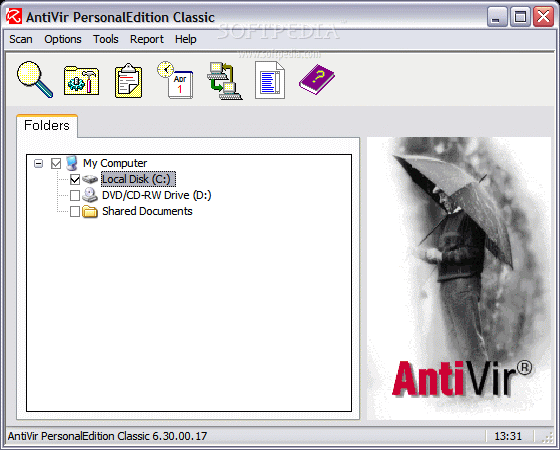

4. AntiVir Personal Edition

* El

programa residente Virus Guard salvaguarda el sistema en tiempo

real.

* Escanea y repara

virus

*

Protección contra virus desconocidos de tipo

macro.

*

Protección contra dialers.

* Protección

contra troyanos, gusanos y backdoors.

*

Fácil de manejar

*

Actualizable a través de Internet.

*

Protección contra virus desconocidos que infectan el

MBR:

5. Panda Platinum Internet Security 2005

-

Antivirus

- Firewall

- Anti Spyware

- Anti Dialers

- Anti Spam

- Filtrado de contenidos web

- TruPrevent

6. Kaspersky Antivirus Personal 5.0.227

* Protección en tiempo

real

*

Protección contra troyanos y

gusanos.

* Actualizable a través de

Internet

* Detecta virus en más de 700 formatos

de archivos comprimidos y desinfecta los ZIP, RAR, ARJ y

CAB.

* Protección de e-mail

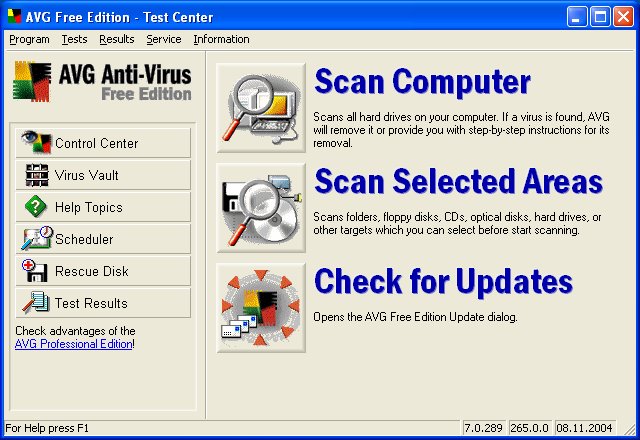

7. AVG 7.0

- Posee una versión totalmente gratuita

y otra de pago.

- Protección en tiempo real usando muy

pocos recursos del sistema.

- Actualización a

través de Internet.

- Escanea y protege e-mail.

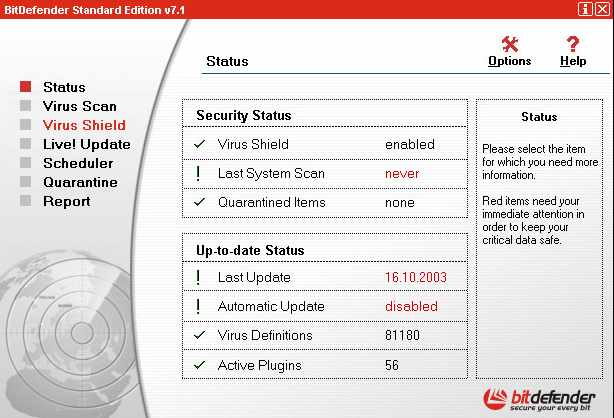

8. BitDefender Free Edition v7

*

Protección de correo electrónico, redes P2P,

mensajería instantánea y archivos

comprimidos.

* Firewall incluido.

*

Filtrado de contenido en web.

*

Protección con Password de configuraciones

*

Actualizable a través de Internet.

*

Zona de cuarentena.

Virus Utilizados

Para el desarrollo de la práctica se han utilizado los siguientes virus:

CODERED, HYDRA8, ILOVEYOU, INFECTOR NG 2004 LATEST BUILD#2.1.0, JERUSALEM 1813, KOURNIKOVA, MELISSA, SUB SEVEN 2.1. 1, SUB SEVEN 2.1. 4-XP, THEEF V.2.10 y SC KEYLOG.

A continuación se muestran las características más destacadas de cada uno y el tipo al que pertenecen:

1. CodeRed.

Gusano que causó importantes daños en servidores Webs IIS aprovechando una vulnerabilidad en el archivo IDQ.DLL. En un tiempo record infectó más de 300 mil servidores en todo el mundo.

2. Hydra

Gusano de Internet que se propaga por correo, adjunto

como un fichero .EXE. Es un fichero ejecutable de

aproximadamente 12Kb, escrito en VisualBasic.

Cada Viernes 13, de 13:00 a 14:00, añade el

siguiente texto al comienzo de cada mensaje:

[I-Worm.Hydra]

...by gl_st0rm of [mions]

También borra las bases de datos del antivirus

Kaspersky Anti-Virus y es capaz de instalar la

aplicación SETI, descargándola, desde una lista

de sitios, por FTP.

3. I love you

Es un virus de tipo gusano, escrito en Visual Basic Script que se propaga a través de correo electrónico y de IRC (Internet Relay Chat). Miles de usuarios de todo el mundo se han visto infectados por este gusano.

Su apariencia en forma de correo es un mensaje con el tema: "ILOVEYOU" y el fichero adjunto LOVE-LETTER-FOR-YOU.TXT.vbs aunque la extensión "vbs" (Visual Basic Script) puede quedar oculta en las configuraciones por defecto de Windows, por lo cual la apariencia del anexo es la de un simple fichero de texto.

Cuando se abre el archivo infectado el gusano infecta nuestra máquina y se intenta autoenviar a todo lo que tengamos en las agendas de OutLook (incluidas las agendas globales corporativas).

Su procedencia es Manila y el autor se apoda Spyder.

4. INFECTOR NG 2004 LATEST BUILD#2.1.0

Troyano con multitud de opciones como la notificacion por email, Chat con la victima, descarga de archivos del infectado, etc…

5. JERUSALEM 1813

Infecta a lo ficheros .COM y .EXE , incrementando sus tamaños en 1813 y 1808 más un valor menor de 16 bytes. Provoca retardo general en las operaciones del Sistema. Los programas que se ejecuten los Viernes 13 son borrados. Los ficheros .EXE continúan aumentando de tamaño hasta ser demasiado grandes para poder ser cargados en memoria RAM.

6. Kournikova

Virus de script de Visual Basic que se está extendiendo rápidamente. Disfrazado como una fotografía de la conocida tenista rusa Anna Kournikova, emplea Microsoft Outlook para enviar mensajes con un fichero adjunto, "AnnaKournikova.jpg.vbs.".

7. W97/Melissa

Este Macro Virus afecta a los ordenadores corriendo Word 97 o Word 2000. Cuando infecta un PC toma los primeros 50 contactos de la Libreta de direcciones de Windows y se auto envía a todos ellos. Sólo puede reenviarse si se usa el Outlook como cliente de correo electrónico predeterminado

8. SUB SEVEN 2.1.

Troyano que permite al atacante acceder y controlar ilícitamente el sistema infectado.

El atacante puede configurar el puerto por el que realizar la comunicación con la máquina infectada, así como configurar los métodos de inicio del troyano (mediante claves del registro).

9. SUB SEVEN 2.1. 4-XP

Troyano que permite al atacante acceder y controlar ilícitamente el sistema infectado. Es un versión del Sub Seven especializada en el S.O. Windows XP.

10. THEEF V2.10

Theef es un troyano de puerta trasera configurable que permite el acceso no autorizado al servidor infectado utilizando el cliente Theef. El cliente permite al intruso seleccionar la dirección IP y el puerto, permitiendo la carga y descarga de ficheros y la ejecución remota de la maquina infectada. La parte servidor se copia en la maquina infectada con el nombre variable %windir%\Lib32.exe. Este fichero se ejecuta cuando se inicia Windows.

11. SC KEYLOG

Registra las teclas pulsadas por el usuario. Tiene la opción de iniciarse junto con Windows, y además tiene la opción de enviar todo lo registrado por mail.

RESULTADOS CONSEGUIDOS:

PANDA PLATINUM 6.0

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

No |

Sí |

|

|

HYDRA8 |

Sí |

No |

Sí |

|

|

ILOVEYOU |

Sí |

Sí |

Sí |

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

No |

|

|

|

|

JERUSALEM 1813 |

Sí |

No |

Sí |

|

|

KOURNIKOVA |

Sí |

Sí |

Sí |

|

|

MELISSA |

No |

|

|

|

|

SUB SEVEN 2.1. 1 |

Sí |

|

Sí |

|

|

SUB SEVEN 2.1. 4-XP |

Sí |

|

Sí |

|

|

THEEF V.2.10 |

No |

|

|

|

|

SC KEYLOG |

No |

|

|

|

PANDA 7.0 PLATINUM

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

Sí |

Sí |

|

|

HYDRA8 |

Sí |

No |

Sí |

|

|

ILOVEYOU |

Sí |

Sí |

Sí |

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

No |

|

|

|

|

JERUSALEM 1813 |

Sí |

No |

Sí |

|

|

KOURNIKOVA |

Sí |

Sí |

Sí |

|

|

MELISSA |

Sí |

Sí |

Sí |

|

|

SUB SEVEN 2.1. 1 |

Sí |

Sí |

Sí |

|

|

SUB SEVEN 2.1. 4-XP |

Sí |

Sí |

Sí |

|

|

THEEF V.2.10 |

No |

|

|

|

|

SC KEYLOG |

No |

|

|

|

NoRTON 2005

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

Sí |

Sí |

|

|

HYDRA8 |

Sí |

No |

Sí |

|

|

ILOVEYOU |

Sí |

Sí |

Sí |

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

Sí |

Sí |

Sí |

Sí |

|

JERUSALEM 1813 |

Sí |

No |

Sí |

|

|

KOURNIKOVA |

Sí |

Sí |

Sí |

|

|

MELISSA |

Sí |

Sí |

Sí |

|

|

SUB SEVEN 2.1. 1 |

Sí |

Sí |

Sí |

|

|

SUB SEVEN 2.1. 4-XP |

Sí |

Sí |

Sí |

|

|

THEEF V.2.10 |

no |

|

|

|

|

SC KEYLOG |

Sí |

|

|

|

Kaspersky Anti-virus Personal 2005

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

Sí |

Sí |

|

|

HYDRA8 |

Sí |

no |

Sí |

|

|

ILOVEYOU |

Sí |

Sí |

Sí |

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

Sí |

Sí |

Sí |

|

|

JERUSALEM 1813 |

Sí |

Sí |

Sí |

|

|

KOURNIKOVA |

Sí |

Sí |

Sí |

|

|

MELISSA |

Sí |

Sí |

Sí |

|

|

SUB SEVEN 2.1. 1 |

Sí |

Sí |

Sí |

|

|

SUB SEVEN 2.1. 4-XP |

Sí |

Sí |

Sí |

|

|

THEEF V.2.10 |

Sí |

Sí |

Sí |

|

|

SC KEYLOG |

no |

|

|

|

Avast! 4 Home Edition

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

Sí |

Sí |

Sí |

|

HYDRA8 |

Sí |

Sí |

Sí |

Sí |

|

ILOVEYOU |

Sí |

Sí |

Sí |

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

Sí |

Sí |

Sí |

Sí |

|

JERUSALEM 1813 |

Sí |

Sí |

Sí |

Sí |

|

KOURNIKOVA |

Sí |

Sí |

Sí |

Sí |

|

MELISSA |

Sí |

Sí |

Sí |

|

|

SUB SEVEN 2.1. 1 |

Sí |

Sí |

Sí |

Sí |

|

SUB SEVEN 2.1. 4-XP |

Sí |

Sí |

Sí |

Sí |

|

THEEF V.2.10 |

Sí |

Sí |

Sí |

Sí |

|

SC KEYLOG |

Sí |

no |

Sí |

Sí |

Panda Platinum 2005 Internet Security

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

|

Sí |

|

|

HYDRA8 |

Sí |

|

Sí |

|

|

ILOVEYOU |

Sí |

|

Sí |

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

Sí |

|

Sí |

|

|

JERUSALEM 1813 |

Sí |

|

Sí |

Sí |

|

KOURNIKOVA |

Sí |

|

Sí |

|

|

MELISSA |

Sí |

|

Sí |

|

|

SUB SEVEN 2.1. 1 |

Sí |

|

Sí |

|

|

SUB SEVEN 2.1. 4-XP |

Sí |

|

Sí |

|

|

THEEF V.2.10 |

Sí |

|

Sí |

|

|

SC KEYLOG |

Sí |

|

Sí |

|

AVG 7.0

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

Sí |

|

|

|

HYDRA8 |

Sí |

Sí |

|

|

|

ILOVEYOU |

Sí |

Sí |

|

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

Sí |

Sí |

|

|

|

JERUSALEM 1813 |

Sí |

no |

Sí |

|

|

KOURNIKOVA |

Sí |

Sí |

|

|

|

MELISSA |

no |

|

|

|

|

SUB SEVEN 2.1. 1 |

Sí |

Sí |

|

|

|

SUB SEVEN 2.1. 4-XP |

Sí |

Sí |

|

|

|

THEEF V.2.10 |

Sí |

Sí |

|

|

|

SC KEYLOG |

Sí |

Sí |

|

|

BitDefender Free Edition v7

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

Si |

|

Sí |

|

HYDRA8 |

Sí |

Si |

|

Sí |

|

ILOVEYOU |

Sí |

Si |

|

Sí |

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

Sí |

Si |

|

Sí |

|

JERUSALEM 1813 |

Sí |

Si |

|

Sí |

|

KOURNIKOVA |

Sí |

Si |

|

Sí |

|

MELISSA |

Sí |

Si |

|

Sí |

|

SUB SEVEN 2.1. 1 |

Sí |

Si |

|

Sí |

|

SUB SEVEN 2.1. 4-XP |

Sí |

Si |

|

Sí |

|

THEEF V.2.10 |

no |

|

|

|

|

SC KEYLOG |

no |

|

|

|

AntiVir® PersonalEdition

Classic

|

|

Detectar |

Eliminar |

Reparar |

Cuarentena |

|

CODERED |

Sí |

Sí |

|

|

|

HYDRA8 |

Sí |

Sí |

|

Sí |

|

ILOVEYOU |

Sí |

Sí |

|

|

|

INFECTOR NG 2004 LATEST BUILD#2.1.0 |

Sí |

Sí |

|

|

|

JERUSALEM 1813 |

Sí |

Sí |

|

Sí |

|

KOURNIKOVA |

Sí |

Sí |

|

|

|

MELISSA |

no |

|

|

|

|

SUB SEVEN 2.1. 1 |

Sí |

Sí |

|

|

|

SUB SEVEN 2.1. 4-XP |

Sí |

Sí |

|

|

|

THEEF V.2.10 |

Sí |

Sí |

|

|

|

SC KEYLOG |

Sí |

Sí |

|

|

Enlaces

http://alerta-antivirus.red.es/portada/

Contiene información sobre virus, antivirus gratuitos, cortafuegos gratuitos, escaneadores de puertos y otros útiles

http://www.enciclopediavirus.com/home/index.php

Contiene una gran base de datos sobre virus y últimas noticias sobre los más destructivos

Conclusiones

AVG Anti-virus 7.x: Es magnífico para uso personal y especialmente para ordenadores que no son potentes. Su monitor para el escaneo de virus en tiempo real utiliza muy pocos recursos.

Kaspersky Antivirus Personal 5.0.227

En la mayor parte de las webs es el antivirus mejor valorado, pero aún así no fue capaz de detectar el SC KEYLOG.

Norton: uno de los más conocidos, muy actualizado, ocupa mucho espacio en disco y es lento, buena capacidad de detección, grandes herramientas. Algunos usuarios se quejan de problemas.

Panda: empresa española dedicada a la seguridad informática. El antivirus tiene muchas herramientas potentes, es pesado para máquinas no modernas, muy actualizado. El mejor antivirus salido de España. También hemos encontrados muchas quejas de este antivirus.BitDefender: Ocupa poco espacio y efectivo, bien actualizado, buena capacidad de detección.

Avast Home: ocupa poco espacio y gratuito.

AntiVir: buenos resultados en las pruebas pero interfaz poco amiga.

Hemos obtenido mucha información sobre los virus y antivirus en el Centro de Alerta Temprana sobre Virus.

Licencia

Este trabajo utiliza una Licencia Creative Commons.