3º Ingeniería Técnica en Informática de Sistemas

Seguridad en redes wireless

Autores: Alberto Agrela González, Laura Isabel López Naves

Fecha: 19 de mayo de 2006

Objetivos

El objetivo de este trabajo es tratar de configurar una red inalámbrica de la manera más segura posible para evitar los accesos de otras personas a nuestra conexión.

Teoría básica

En este apartado trataremos de definir algunos conceptos básicos para el correcto entendimiento de los demás apartados

Red es un conjunto de equipos autónomos que intercambian información.

Red wireless es un conjunto de dispositivos que se comunican entre sí dentro de un área geográfica limitada utilizando como medio de transmisión el aire, sin necesidad de usar cables.

Router es un dispositivo que conecta varias redes.

Punto de acceso es un dispositivo que ejerce básicamente funciones de puente entre una red Ethernet con una red WiFi.

Dirección IP es un número que identifica a una interfaz de un dispositivo (habitualmente un ordenador) dentro de una red que utilice el protocolo IP.

DHCP es un protocolo de red en el que un servidor provee los parámetros de configuración a las computadoras conectadas a la red informática que los requieran (máscara, puerta de enlace y otros) y también incluye un mecanismo de asignación de direcciones de IP.

Puerta de enlace es un dispositivo que hace las veces de enrutador.

Configuración de partida

Lo primero a la hora de configurar una red es diseñar su topología, en nuestro caso al tratarse de una red pequeña, no llevara mucho tiempo y quedara de la siguiente forma:

Trabajaremos con un router Belkin 10/100BT ethernet y con un punto de acceso Conceptronic C108APT, como el trabajo esta orientado hacia redes wireless, vamos a obviar la configuración del router viendo sólo lo correspondiente al punto de acceso.

Podemos elegir entre dos modos de comportamiento:

1. Ser un ser bondadoso y dejar la red abierta para que otros ("bienintencionados") internautas naveguen y aprovechen nuestra conexión (Nada factible).

2. Dotar a nuestra red wireless de una protección baja, moderada o alta (a gusto de consumidor y de los ánimos).

Como lo que pretendemos es que nadie acceda a nuestra red, nos decantaremos por la segunda opción.

Desarrollo

Primer paso

Lo primero que debemos hacer es proteger nuestro router y nuestro punto de acceso con contraseña, ya que no queremos que encima de que entren en nuestra red, nos la estropeen.

Todos o casi todos los routers o puntos de acceso vienen de fábrica con una contraseña por defecto. Aquí tenemos una de las primeras vulnerabilidades, ya que muchaas personas dejan dicha contraseña en vez de modificarla y suele seguir un patrón como éste:

Login: Admin

Password: 1234

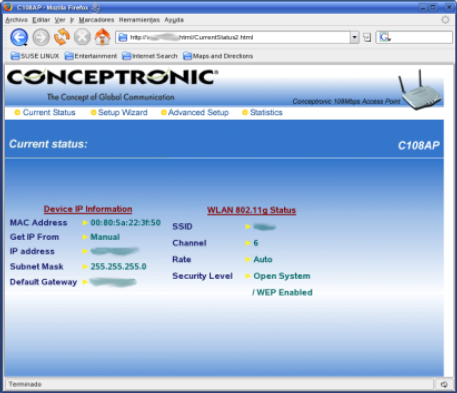

En la imagen podemos ver la pantalla de bienvenida de nuestro punto de acceso (el login y password no es admin y 1234).

Segundo paso

Los pasos que vamos a realizar a continuación son para este punto de acceso en concreto pero en los demás puntos de acceso o routers la configuración será similar.

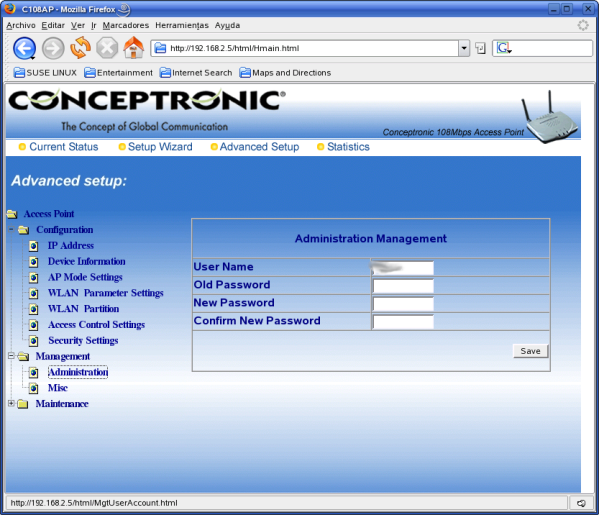

Para establecer una contraseña para el punto de acceso, iremos a "Advanced Setup" ->Management->administration, una vez aquí obtendremos una ventana parecida a la siguiente donde podremos establecer la contraseña para el punto de acceso y así eliminar una de las primeras vulnerabilidades.

Tercer paso

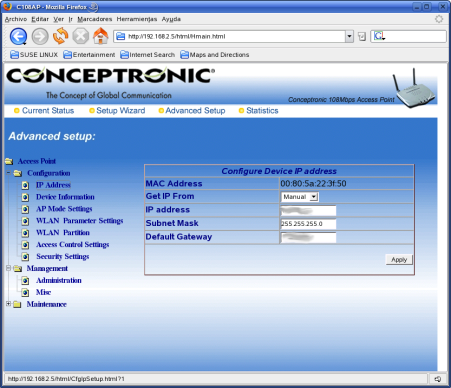

El siguiente paso será establecer una dirección IP al punto de acceso con la cual se conectara al router, debido a que en nuestro caso el router no tiene activado el protocolo DHCP, luego al punto de acceso le asignaremos una dirección IP estática. Esta dirección estática deberá estar dentro del rango de direcciones del router para que funcione, realmente será como configurar un ordenador cualquiera.

Deberemos entrar en la parte de configuración-IP Address.

En la parte de obtención de una dirección IP, seleccionaremos la forma en que queremos recibir la dirección IP, es decir manual o por medio de DHCP. Al elegir manual, deberemos introducir la dirección IP del punto de acceso, la máscara de subred y la puerta de enlace que será el router.

Con esto el punto de acceso estará listo y funcionando, aunque aun nos quedan unas cuantas vulnerabilidades que cubrir. Una de ellas sería como ya hemos dicho desactivar el DHCP, es decir, indicarle al router que no nos sirva una dirección IP lo que hará que le sea un poco más difícil al intruso conectarse, ya que tendrá que averiguar el rango de direcciones que sirve el router para poder conectarse (esto no es muy difícil de saber).

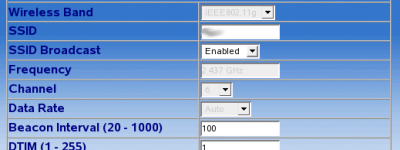

Toda red wireless tiene un nombre, a este nombre se le conoce como SSID. Cualquier programa de conexión a redes wireless nos sacará una lista de las redes disponibles mediante su SSID y por lo tanto podrán descubrir donde hay posibles redes para atacar.

Otro método de protección es desactivar la emisión del SSID y así al pasar por una red, no será detectada por su SSID (esto último no es muy cierto ya que hay algunos programas que aun así detectan la red y podemos obtener la MAC del punto de acceso).

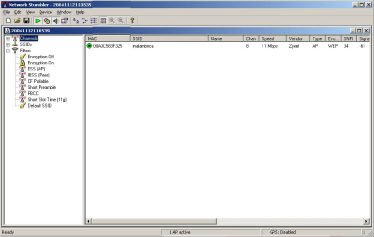

Hay programas muy potentes que aunque no se propague el SSID, son capaces de detectar las direcciones MAC de los puntos de acceso, darnos información sobre el tipo de encriptación de la red, etc.

Como podemos ver en la imagen, es posible dotar a nuestra red con un nombre en el campo de texto "SSID". Lo que comentábamos anteriormente sobre la posibilidad de no emitir éste nombre, pertenece al campo "SSID Broadcast" (o emision del SSID) donde tendremos 2 valores, "enabled" para emitir el nombre de la red y "disabled" para no emitir el nombre.

Hasta aquí digamos que hemos cubierto las vulnerabilidades mínimas que todo el mundo debería tener en sus redes wireless.

Cuarto paso

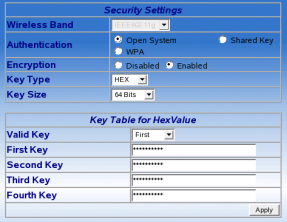

El siguiente punto a tratar será la instalación de una protección mediante clave. Como se comentará más adelante hay varios tipos de claves, aquí solo vamos a hacer una breve introducción a ellas sin entrar en detalle de cual es mejor o peor:

1. WEP con clave abierta (Open system): Se basa en la encriptación de una clave en formato hexadecimal o ascii de 64, 128 o 152 bits, depende de lo que soporte el dispositivo.

2. WEP con clave compartida (Shared key): A grandes rasgos consiste en que el punto de acceso encripta un texto con una clave compartida y se lo envía a la maquina que quiere conectarse a la red. Esta maquina al recibir el texto lo des-encripta con la misma clave (si la dispone) que el punto de acceso y le reenvía el texto desencriptado. Si el texto coincide se admitirá esa maquina en la red.

3. WPA(wifi-protected-access): Surgió a raiz de demostrar la debilidad de la codificación WEP tras la publicación de un video en el que descifraban la clave en 5 minutos. Esta dividido en dos tipos de clave, PSK y EAP.

4. Filtrado MAC: No es un tipo de encriptación, pero es bastante útil a la hora de permitir el acceso a visitantes indeseados.

Avanzaremos un poco diciendo que el más seguro, es la encriptacion WPA, sin embargo, no hay nada seguro si no esta bien administrado.

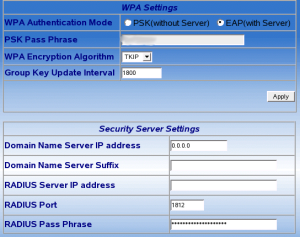

Como podemos observar en la imagen se selecciona el método con el que más nos interese proteger nuestra red wireless. Nosotros instalaremos la más segura es decir la WPA-EAP. Al seleccionar la opción WPA, nos aparecerá la siguiente pantalla de configuración.

Al seleccionar el modo de encriptación PSK introduciremos una nueva clave en el campo de texto "PSK pass phrase". Por defecto del punto de acceso, el algoritmo de encriptación que usaremos es el "TKIP". De esta forma tendremos configurado nuestro punto de acceso de una de las formas más seguras que hay por el momento.

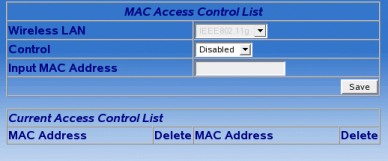

Como ya comentamos antes aun se puede hacer un poco más difícil el acceso a nuestra red, podemos hacer un filtrado MAC. Como todo el mundo sabe todas las tarjetas de red son identificadas mediante un número MAC (control de acceso al medio) que es único para cada tarjeta. En caso de que sepamos a ciencia cierta la gente que queremos que se conecte a nuestra red, podemos "decirle" al punto de acceso que solo deje acceder a una determinada lista de direcciones MAC.

Esto tampoco es perfecto, ya que hay determinados programas que al igual que detectan las MAC de los puntos de acceso pueden averiguar las MAC de los clientes conectados a él. Simplemente deberíamos suplantar la identidad de éste usuario cambiando nuestra MAC (ya se que dijimos antes que las MAC son únicas) por la de este cliente.

En la imagen, tenemos la parte correspondiente a la lista de direcciones MAC. Simplemente tendremos que habilitar este tipo de seguridad, seleccionando "Enabled" en el campo Control y a continuación introduciremos las direcciones MAC que queremos que accedan al medio. A medida que introducimos direcciones MAC se irán añadiendo a la lista que hay más abajo.

¿Cómo recuperar mi clave WEP?

Hay dos posibilidades, resetear el router/AP para recuperar los valores de fábrica y volver a configurar el dispositivo, o usar un buscador para encontrar algunos programas de utilidad.

A grandes rasgos la explicación de como recuperar una clave wep es la siguiente:

Primero necesitaremos capturar Ivs (vectores de inicialización) estos vectores van incluidos en los paquetes que se mandan a través de la red y son como un contador que varia según vamos mandando tramas por la red. Lo que debemos hacer a grandes rasgos es capturar el suficiente número de Ivs para poder descifrar la clave. Para poder desencriptar una clave de por ejmplo 64 bits, necesitaríamos cerca de unos 600000 Ivs y con una clave de 128 bits...(regla de 3) y el tráfico normal de una red si no es muy grande, suele ser bastante lento. Lo que se debe hacer es aumentar el tráfico de esta red, aumentando así el número de Ivs enviados con los paquetes. Una vez que obtengamos el suficiente número de paquetes necesitaremos otro programa para poder extraer la clave de esos Ivs.

Ejemplo práctico

Vamos a demostrar un caso práctico de cómo vulnerar una red wireless, con WEP activo.

Primero intentaremos descubrir que redes tenemos a nuestro alcance. Para ello disponemos de una herramienta gratuita llamada Netstumbler.

Para poder capturar tráfico, necesitamos tener una tarjeta wireless soportada para actuar en modo monitor (modo pasivo) y ponerse a la escucha de cualquier tráfico.

Esto en Windows, únicamente es posible utilizando los drivers, de modo gratuito de una utilidad comercial llamada Airopeek. Todas las aplicaciones de Windows no comerciales, se basan en dichos drivers, por lo que deberemos disponer de una tarjeta soportada por Airopeek.

En el caso de linux, necesitaremos que nuestra tarjeta, tanto firmware como driver, permita configurar la tarjeta en modo "Monitor". Existen parches para el modulo/driver de las tarjetasOrinoco para hacer esto. Una vez hayamos instalado nuestra tarjeta con el driver de Airopeek. Lanzaremos airodump, seleccionando el canal que queremos escuchar (o todos), la interface por donde vamos a escuchar y el tipo de chipset que tenemos. Al cabo de unas horas donde haya un PC generando tráfico obtendremos los paquetes IV necesarios.

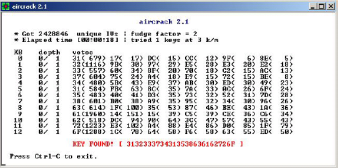

Una vez hayamos obtenido los suficientes paquetes IV, procederemos a sacar la contraseña con Aircrack. Si tenemos de 1 a 2 millones de paquetes de este tipo, en pocos segundos el programa será capaz de darnos la password.

Más sobre seguridad

Debido a los avances día a día de Internet, y al incremento de usuarios, se hace necesario estar constantemente informado, ya que un modo de protección puede un día ser muy seguro y al día siguiente ser todo lo contrario. Para ello… sería aconsejable leer sobre el tema cada poco tiempo.

También hay otra manera de estar informado y es mediante un Honeypot. Un Honeypot es un conjunto de ordenadores usado para atraer a crakers o spammers, lo que se hace creando esto es simular que somos débiles frente a ataques. Así podemos recoger información sobre los atacantes y sus métodos. Además los Honeypot son capaces de distraer a los atacantes de las máquinas más importantes del sistema y avisar en el acto al administrador del sistema de un ataque permitiéndonos llevar a cabo un examen del atacante durante y después del ataque.

Podemos aprender como crear nuestro propio Honeypot en unos pocos pasos de manera muy sencilla.

Curiosidades

Es asombroso leer comentarios sobre personas que se dedican a salir a la calle en busca de redes inalámbricas, de hecho se montan incluso torneos

Para llevar a cabo esta práctica es aconsejable moverse a poca velocidad, cerca de los edificios y hacerlo preferiblemente en horario laboral.

Según el medio de transporte se distinguen varios tipos:

Warwalking: Andando

WarSkating: En patines.

WarDriving: En coche.

En este punto nos aparece la duda de si el ilegal hacer WarDriving.

Estas redes inalámbricas se comunican mediante ondas de radio. La ITU (Internacional Telecomunications Union) distribuye trozos del espectro radioeléctrico, pero en cada región es el gobierno local el encargado. La frecuencia es de 2,4GHz y en España esta reservada para uso público, luego parece lógico que sea legal emitir una petición a través de las ondas de radio pidiendo ver el contenido de una página. Resulta sorpredente que exista incluso un libro sobre el Wardriving

Enlaces

Programas necesarios para nuestro trabajo:

NetStumbler-->programa de rastreo. http://www.stumbler.net/

Airopeek-->drivers. http://www.wildpackets.com/products/demos

Etherchange-->programa para cambiar las direcciones MAC http://ntsecurity.nu/toolbox/etherchange/

Aircrack-->programa de sniffeo e inyeccion de trafico en la red engloba airodump y aircrack: http://www.subagora.com/subagora/WinAircrack/download/WinAircrackPack.zip Fuentes consultadas:

Parte1. Definiciones teóricas

Wikipedia http://es.wikipedia.org/wiki/Portada

Apuntes del tema 6 de la asignatura de Instalación y configuración de Computadores y Periféricos.

Apuntes del tema de Wifi de la asignatura de redes http://www.it.uniovi.es/

Parte 2. Configuración y desarrollo

Esta parte la hemos realizado sin necesidad de consultas, con lo que sabíamos de la asignatura de redes y de nuestros conocimientos adquiridos a base de realizar algunas de estas instalaciones para usos propios.

Parte 3. Más sobre seguridad y curiosidades

En este punto sí hemos consultado en la red:

3.1. Para informarnos sobre Honeypots:

http://es.wikipedia.org/wiki/Honeypot

3.2. Para las curiosidades:

http://ww2.grn.es/merce/2005/wardriving.html

http://pof.eslack.org/wireless/WirelessLinux.pdf

http://www.worldwidewardrive.org/

http://www.sonar-security.com/

http://www.blackthornsystems.com/

Conclusiones

Aunque es una práctica ilegal acceder a una red wireless ajena, la realidad es que muchas de estas redes no tienen nigún tipo de protección (en el lugar de pruebas hay 5 redes desprotegidas), y la cantidad de gente que se aprovecha de esto es inimaginable.

El número de herramientas que hay para poder descifrar una clave wep o wpa para windows es un poco limitado, y aunque no son tan potentes como las disponibles para distribuciones linux son suficientes para poder descifrar este tipo de claves. Hemos elegido este tipo de herramientas y hemos adoptado la opción de usar la distribución windows (menos potente para estos menesteres) debido al gran número de gente que usa windows y no linux.

Inicialmente no contemplábamos la idea de poder realizar una intrusión sobre windows, ya que sabíamos que habia programas para rastrear redes como kismet pero desconociamos que tambien existía Aircrack, necesario para poder inyectar trafico, y que se disponía de una versión para windows. Tras pensar en realizar un ejemplo sobre linux decidimos que era un trabajo un tanto tedioso ya que todos los programas funcionan sobre la consola de comandos y no disponen de un interfaz gráfico, lo cual hacia la explicación de los distintos comandos un tanto pesada.

Por último hemos de decir que en muchas redes wireless, el uso de clave wpa no es posible ya que muchas tarjetas de las que hay en el mercado no soportan este tipo de encriptación. En nuestro caso aunque en uno de los ordenadores si que podia conectarse mediante clave wpa-psk, hemos decidido dejar la proteccion con clave wep de 128 bits, ya el que otro ordenador no soportaba wpa.

Licencia

Este trabajo utiliza una Licencia Creative Commons.